Activer DirectAccess 2012 sur Windows RT 8 et Windows RT 8.1

Par défaut, il est impossible de joindre un domaine Active Directory depuis une tablette ou un PC équipé de Windows RT. Cependant, la fonctionnalité de jonction d’un domaine est bien présente mais seulement désactivée, sûrement pour des raisons commerciales.

Avec quelques manipulations, on peut toutefois réactiver la fonctionnalité Joindre un domaine et lier votre tablette Windows RT au domaine de votre entreprise. Par la suite, il sera possible de lui appliquer des stratégies de groupe… et même d’utiliser DirectAccess 2012 !

Nous allons donc couvrir plusieurs points :

1- Activer la fonctionnalité de jonction d’un domaine Active Directory sous Windows RT (8 ou 8.1).

2- Joindre un domaine sans être connecté physiquement au réseau de l’entreprise (Offline Domain Join) et activer DirectAccess 2012 dans la foulée.

Disclaimer : les modifications proposées ci-dessous sont livrées telles quelles. La modification de la base de registre peut altérer le bon fonctionnement de votre PC. Ce scénario est proposé à des fins de test et n’est en aucun cas supporté officiellement par Microsoft.

Joindre un domaine Active Directory

Résumé

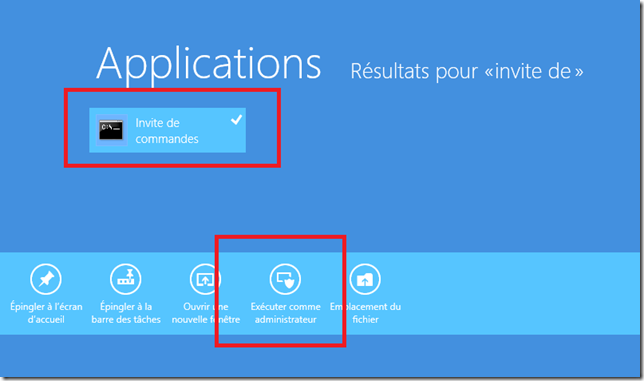

Nous devons réactiver la fonctionnalité de jonction d’un domaine en lançant une invite de commande en tant qu’administrateur au démarrage de Windows RT et en modifiant le registre afin de réactiver l’option.

Manipulations

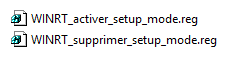

1- Téléchargez et décompressez ce fichier ZIP. Il contient les clés de registre à modifier.

2- Lancez le script WINRT_activer_setup_mode.reg afin d’activer le Setup Mode au démarrage de la machine.

Vous pouvez également utiliser le script WINRT_supprimer_setup_mode.reg pour restaurer les paramètres par défaut.

3- Redémarrez la machine.

4- Dans l’invite de commandes, tapez regedit et validez par Entrée.

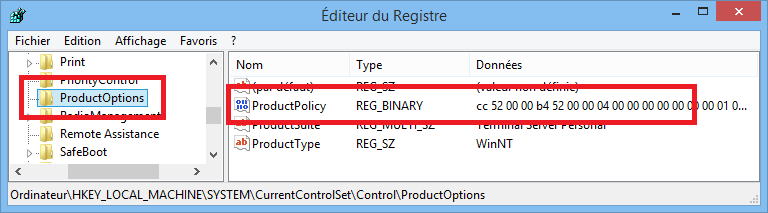

5- Allez dans l’arborescence HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ProductOptions et double-cliquez sur ProductPolicy.

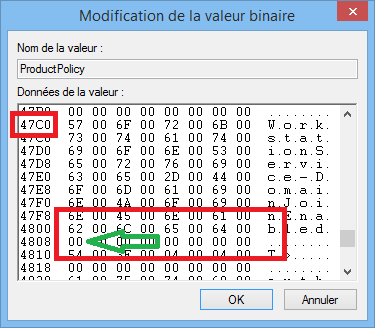

6- Allez vers l’offset 4700. Le but étant de rechercher la partie traitant de “WorkstationService-DomainJoinEnabled” afin de modifier cette stratégie. Le numéro de la ligne peut varier selon les machines, dans mon cas la stratégie commence à l’offset 47C0.

Repérez ensuite la chaine hexadécimale 64 00 00 à la fin de la stratégie.

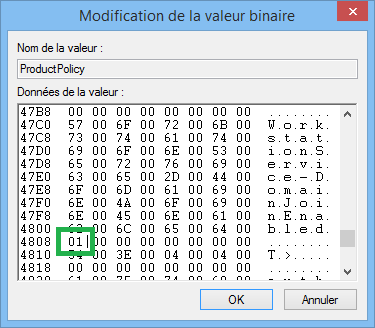

7- Remplacez la chaine hexadécimale 64 00 00 par 64 00 01.

Note : Si vous êtes obligé de faire ces manipulations au clavier, vous pouvez utiliser les touches Maj + Flèche droite afin de sélectionner la partie à modifier.

8- Validez les modifications par OK et fermez la base de registre.

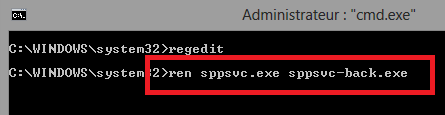

9- Dans la console, tapez la commande suivante afin de désactiver le service Software Protection au démarrage de la machine :

ren sppsvc.exe sppsvc-back.exe

10- Tapez la commande exit ou fermez la console afin de démarrer sous Windows RT.

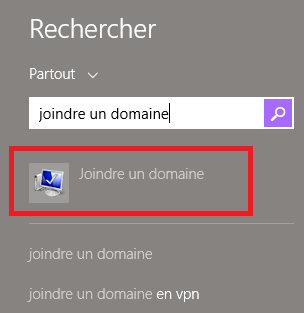

11- Depuis l’écran d’accueil Windows, vérifiez que la fonctionnalité Joindre un domaine est présente.

Note : Si vous ne souhaitez pas activer DirectAccess, vous pouvez simplement joindre la machine au domaine via cette fonctionnalité et ne pas tenir compte de la partie suivante.

Activer DirectAccess 2012

Résumé

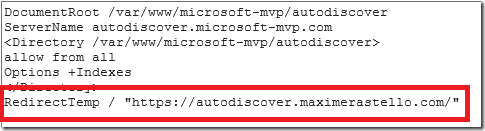

Nous ne verrons pas dans cette partie comment installer ou configurer DirectAccess. Si vous n’avez pas encore d’infrastructure DirectAccess, je vous conseille de suivre ce tutoriel.

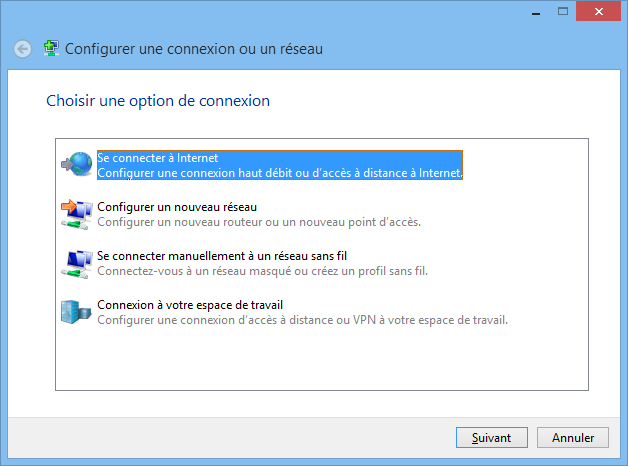

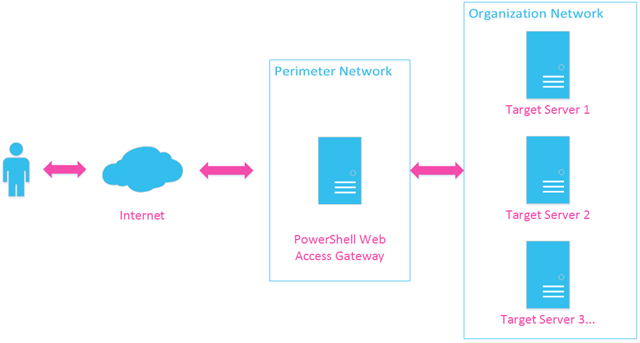

L’outil de commande Djoin est accessible dans Windows RT et permet de joindre une machine à un domaine Active Directory sans être présent physiquement sur le réseau interne. Grâce à DirectAccess, l’ordinateur est joint au domaine dès que la connexion est établie.

Manipulations

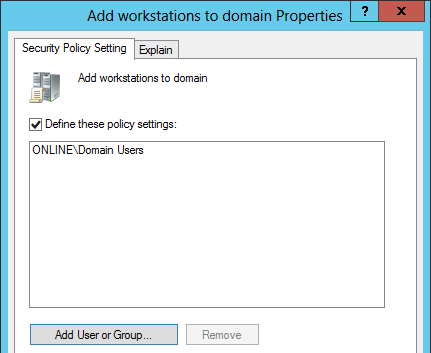

1- Vérifiez que les utilisateurs ont le droit de joindre un ordinateur au domaine.

Note : Ce paramètre peut être géré par GPO en autorisant un groupe dans le paramètre Add workstations to domain de l’arborescence Computer Configuration / Policies / Windows Settings / Security Settings / Local Policies / User Rights Assignment.

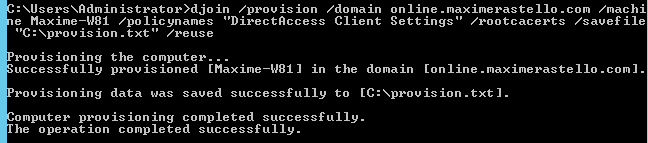

2- Depuis une machine ou un serveur déjà dans le domaine Active Directory, ouvrez une invite de commande en tant qu’administrateur et tapez la commande suivante (en remplaçant les paramètres) :

Djoin /provision /domain <votre domaine> /machine <nom netbios de l'ordinateur> /policynames <nom de la gpo directaccess client> /rootcacerts /savefile "C:\provision.txt" /reuse

Note : Si vous utilisez une PKI interne, remplacez le paramètre /rootcacerts par le paramètre /certtemplate <nom du template du certificat>

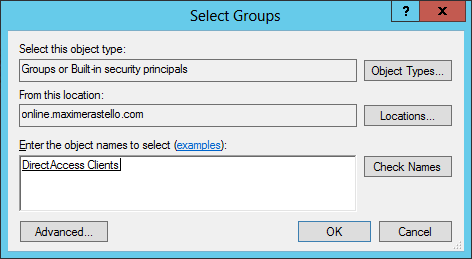

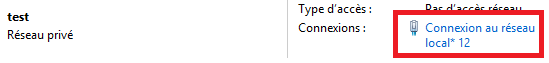

3- Ouvrez la console Active Directory Users and Computers et vérifiez que l’ordinateur a bien été créé dans l’OU Computers. Si besoin, attribuez cet ordinateur au groupe dédié aux clients DirectAccess.

4- Récupérez le fichier provision.txt généré à l’étape 2 et rapatriez-le sur l’ordinateur à joindre au domaine.

5- Sur l’ordinateur client, ouvrez une invite de commande en tant qu’administrateur et tapez la commande suivante :

Djoin /requestodj /loadfile "C:\provision.txt" /windowspath %windir% /localos

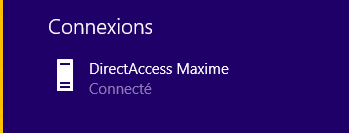

6- Redémarrez la machine. L’ordinateur est désormais dans le domaine. Si la connexion DirectAccess est bonne, vous pouvez ouvrir une session utilisateur du domaine.

Activation des stratégies de groupe

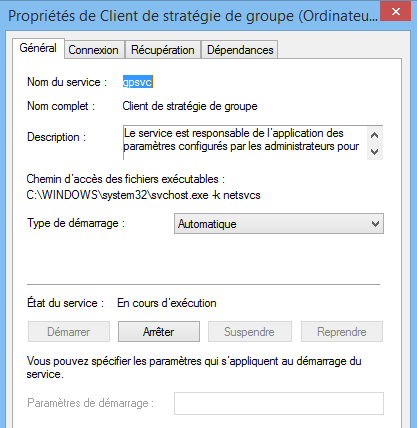

Pour pouvoir appliquer des stratégies de groupe aux clients sous Windows RT, il faut réactiver le service Client de stratégie de groupe, qui par défaut est désactivé et arrêté.

1- Ouvrez la console Services en tant qu’administrateur.

2- Faites un clic droit sur Client de stratégie de groupe, puis choisissez Propriétés.

3- Dans la partie Type de démarrage, choisissez Automatique, et cliquez sur le bouton Démarrer.

Réactivation du service Software Protection

Après avoir joint le domaine, il est important de réactiver le service Software Protection que nous avions désactivé précédemment. Sans ce service, il n’est pas possible d’associer son compte de domaine à un compte Microsoft et la tablette sera considérée comme non-activée.

1- Relancez le script WINRT_activer_setup_mode.reg et redémarrez votre ordinateur.

2- Dans la console, tapez la commande suivante :

ren sppsvc-backup.exe sppsvc.exe

3- Fermez l’invite de commandes en tapant exit.

4- Vérifiez que Windows RT est de nouveau activé.