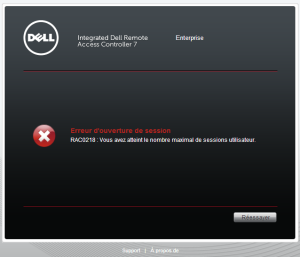

Dell IDRAC : Vous avez atteint le nombre maximal de sessions utilisateur

Lorsque vous souhaitez ouvrir une nouvelle session sur l’interface Integrated Dell Remote Access Controller (IDRAC), il se peut que l’erreur suivante empêche la connexion :

RAC0218 : Vous avez atteint le nombre maximal de sessions utilisateur

Ce problème est dû à une mauvaise gestion de la fermeture de certaines sessions de l’interface, qui persistent et empêchent toute nouvelle session.

Solution

Pour régler le problème, effectuez les étapes suivantes :

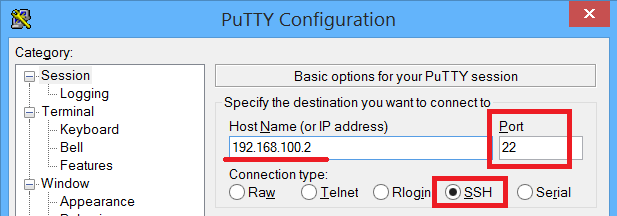

- Téléchargez un client SSH comme PuTTY

- Connectez vous à l’adresse IP de l’IDRAC sur le port 22

- Connectez-vous en tant que root (mot de passe par défaut : calvin)

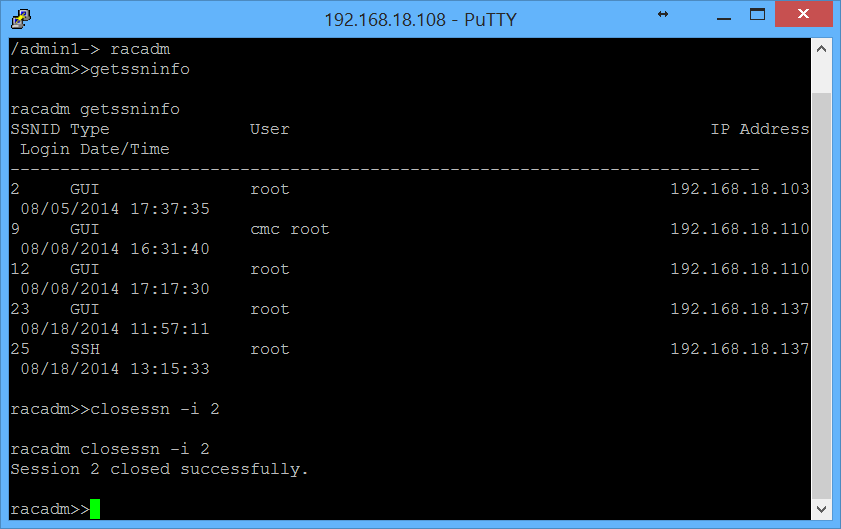

- Tapez les commandes suivantes :

- Identifiez les SSNID de toutes les sessions, et fermez-les une par une avec la commande suivante :

racadm getssninfo

closessn -i X

où X est le SSNID de la session à fermer