Device Writeback : activer la synchronisation des devices avec Azure AD Connect

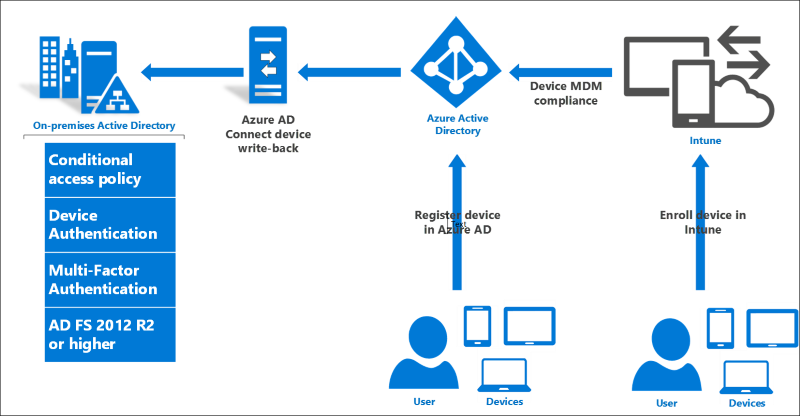

Depuis l’arrivée d’Azure Active Directory, il est possible d’enregistrer des appareils (PCs ou mobiles) via le service Azure Device Registration Service (ou Azure DRS).

Voici les cas où Azure DRS est utilisé :

- Jonction d’un PC Windows 10 à Azure AD (Azure AD Join)

- Enregistrement de PCs du domaine AD dans Azure AD (Hybrid Azure AD Join)

- Enrollment d’un périphérique dans Microsoft Intune

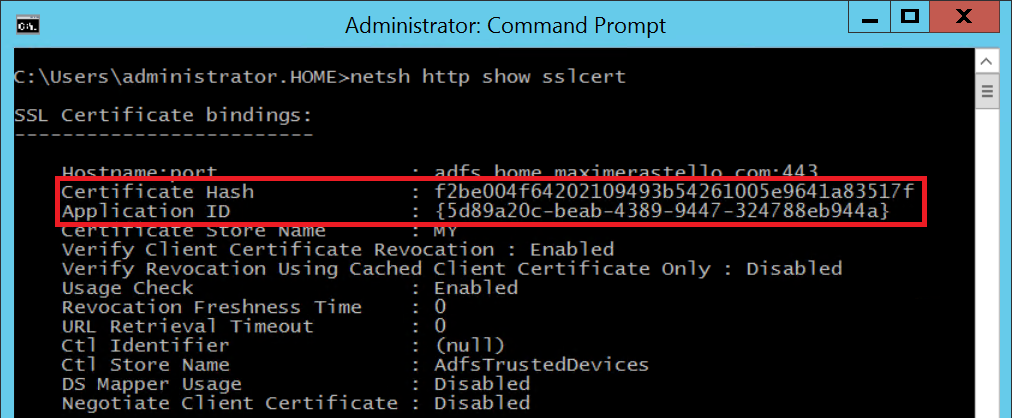

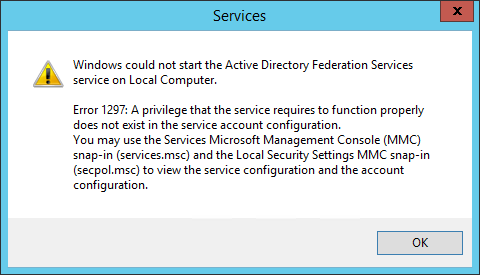

Lorsqu’un périphérique est enregistré dans Azure AD, il apparait comme appareil dans le portail Azure. Cependant dans certains cas, il peut être nécessaire de faire apparaitre dans l’Active Directory local ces appareils enregistrés, notamment pour mettre en place de l’accès conditionnel via Active Directory Federation Services (ADFS 2012 R2 ou ADFS 2016 par exemple).

Voici comment mettre en place le “device writeback” pour couvrir ce scénario :

Etape 1 : Préparer la forêt AD pour le device writeback

Pour permettre la synchronisation des devices joints à Azure Active Directory (smartphones inscrits dans Intune, devices Windows 10), il est nécessaire de préparer la forêt Active Directory locale.

Prérequis Active Directory :

- Compte Enterprise Admin de la forêt Active Directory

- Au moins un catalogue global present dans la forêt

- Schéma de la forêt en Windows Server 2012 R2 (ou supérieur)

Deux cas sont possibles :

Cas 1 : Vous avez déjà activé Device Registration Services

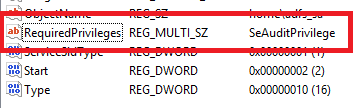

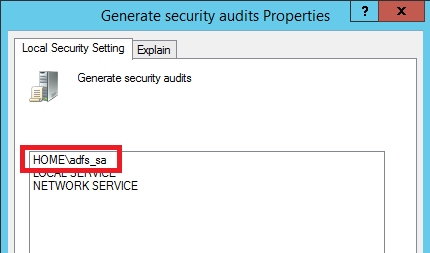

Si vous avez déjà active la fonctionnalité Device Registration Service incluse dans ADFS 2012 R2, vous n’avez pas besoin de préparer votre forêt Active Directory : en effet, la commande Initialize-ADDeviceRegistration a déjà créé le containeur dédié dans votre annuaire local. Vous devrez toutefois effectuer l’étape 3 si vous possédez des devices Windows 10.

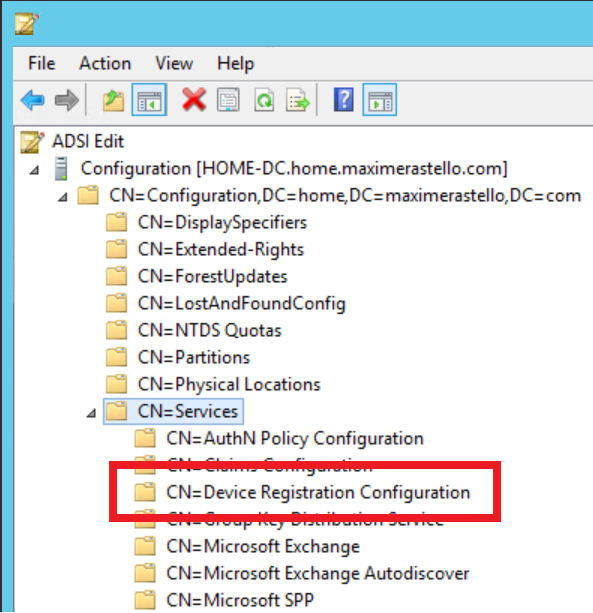

Pour information, le conteneur utilisé se situe dans CN=Device Registration Configuration,CN=Services,CN=Configuration. Vous pouvez y accéder avec ADSI Edit.

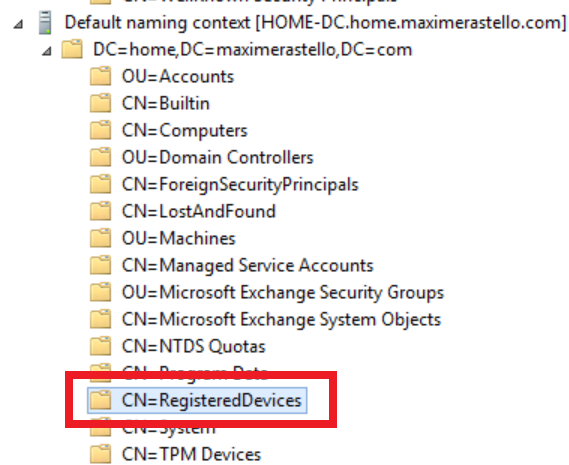

Les devices synchronisés seront quant à eux presents dans le conteneur CN=RegisteredDevices à la racine de votre domaine AD.

Cas 2 : Vous n’avez pas activé Device Registration Service

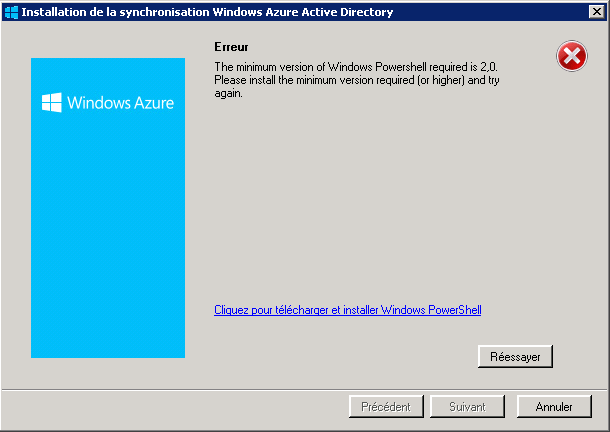

Si vous n’avez pas ou ne souhaitez pas activer Device Registration Service, Microsoft a mis en place un module PowerShell afin de créer ce conteneur sans activer l’intégralité du service sur l’ADFS.

Prérequis sur le serveur exécutant le script :

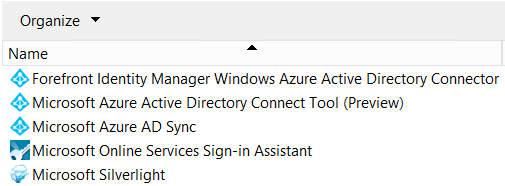

- Module Active Directory PowerShell

- Module Azure Active Directory PowerShell (+ Microsoft Online Services Sign-in Assistant)

- Binaires du rôle Active Directory Domain Services installés (pour avoir l’outil dsacls.exe)

Récupération du script PowerShell

Pour effectuer la préparation de la forêt Active Directory, il est nécessaire de récupérer un module PowerShell présent sur le serveur Azure AD Connect et de l’exécuter sur le serveur possédant les prérequis ci-dessus

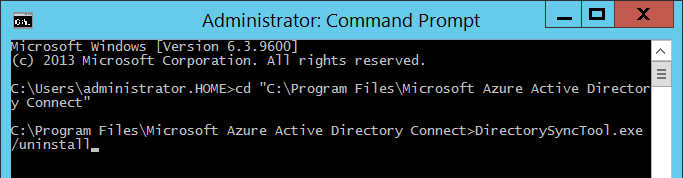

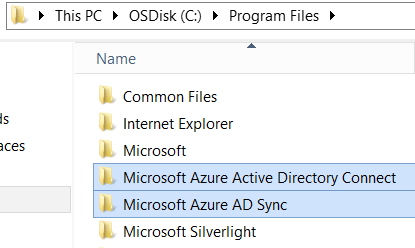

- Se connecter au serveur Azure AD Connect

- Aller dans le dossier C:\Program Files\Microsoft Azure Active Directory Connect\AdPrep et récupérer le module AdSyncPrep.psm1

Exécution du script PowerShell

- Lancer une console PowerShell avec un compte ayant les permissions Enterprise Administrator

- Aller dans le dossier contenant le module PowerShell AdSyncPrep.psm1

- Exécuter la commande Import-Module .\AdSyncPrep.psm1

- Exécutez les commandes suivantes :

Initialize-ADSyncDeviceWriteBack -DomainName votredomaine.com -AdConnectorAccount "<comptedeserviceAADConnect>"

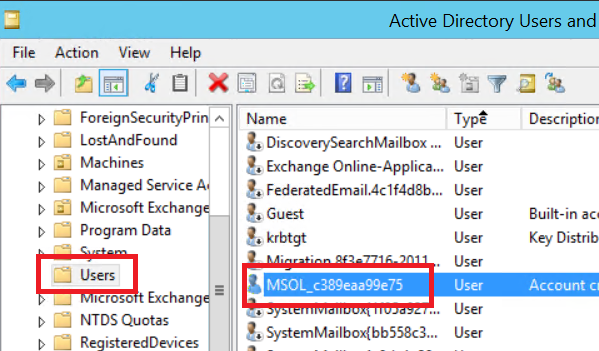

Remplacez “<comptedeserviceAADConnect>” par le nom du compte de service utilisé pour installer Azure AD Connect. Si vous avez utilisé les paramètres Express, le compte de service créé automatiquement commence par “MSOL_xxxxxxxx”.

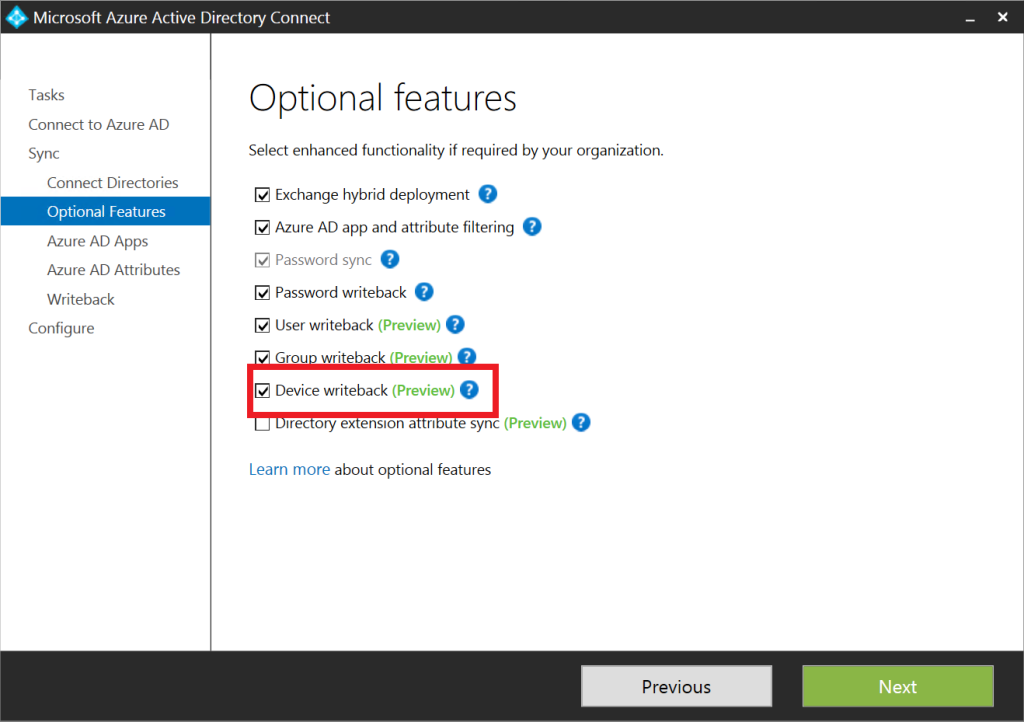

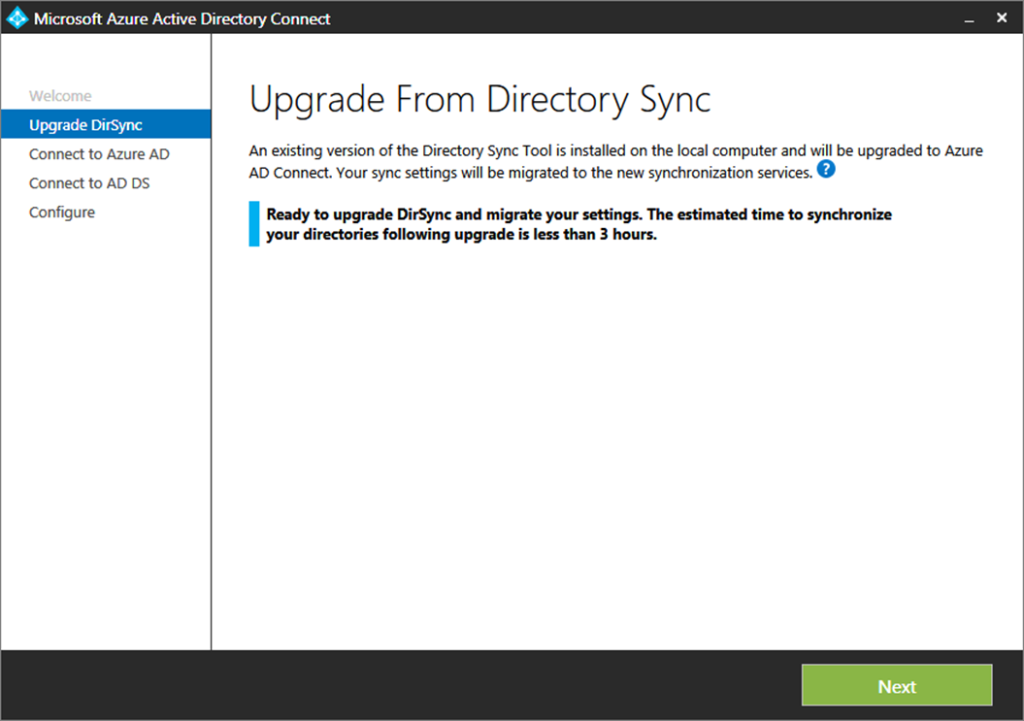

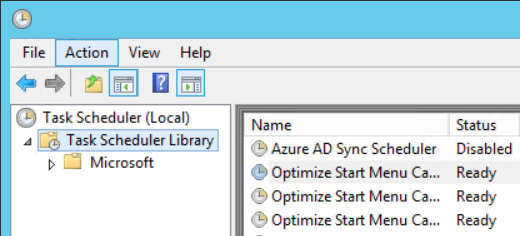

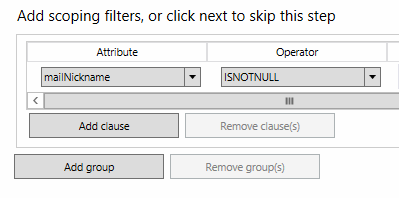

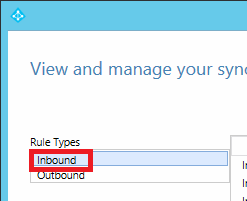

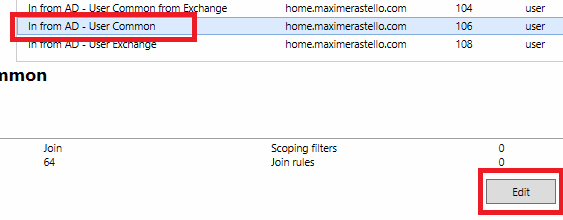

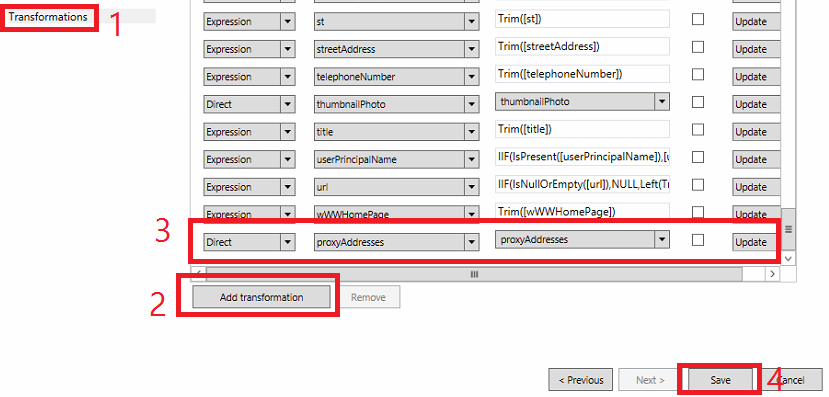

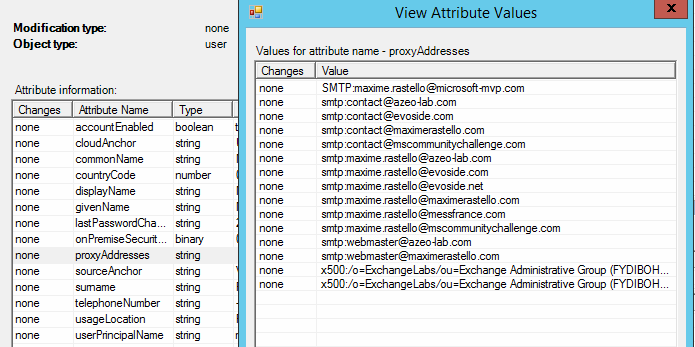

Etape 2 : Configurer Azure AD Connect

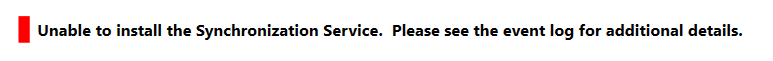

Lors de la configuration de l’outil Azure AD Connect, vous devez tout d’abord activer la fonctionnalité de Device Writeback.

Etape 3 : Préparer la forêt AD pour les devices Windows 10

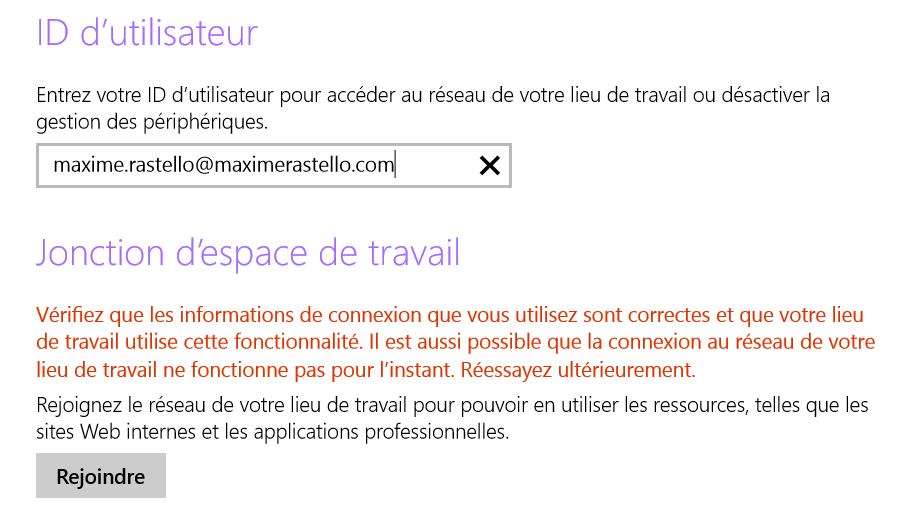

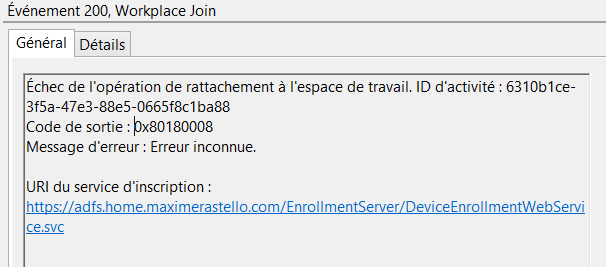

Une étape supplémentaire est nécessaire cette fois pour supporter la synchro des périphériques Windows 10 joints à Azure AD. Si vous ne possédez aucun device Windows 10, vous pouvez ignorer cette dernière étape.

Vous aurez besoin pour cette étape de récupérer le nom du compte Active Directory créé durant l’installation d’Azure AD Connect. Ce compte se situe dans le conteneur “Users” de votre annuaire :

Suivez le pas-à-pas du Cas 2 pour importer le module ADSyncPrep.psm1, puis exécutez les commandes suivantes :

$AzureAdminCredential = Get-Credential -Message "Entrez vos identifiants Administrateur Azure Active Directory" Initialize-ADSyncDomainJoinedComputerSync -AdConnectorAccount "MSOL_XXXXXXXXXX" -AzureADCredentials $AzureAdminCredential